如果您是使用 SimpleHelp 满足远程 IT 支持/访问需求的组织,则应立即更新或修补服务器安装,以修复可能被远程攻击者利用在底层主机上执行代码的安全漏洞。

漏洞

SimpleHelp 是一款比较流行的远程支持/访问软件,偶尔也会被网络攻击者利用。

技术服务公司和组织的 IT 服务台和技术支持团队大多使用该解决方案。它使用 Java 运行时环境来运行服务器和客户端组件,因此可以在 Windows、macOS 或 Linux 机器上运行。

Horizon3.ai 的研究人员最近对该软件进行了安全漏洞探测,发现了三个漏洞:

- CVE-2024-57727,一个未经验证的路径遍历漏洞,允许攻击者从 SimpleHelp 服务器下载任意文件,包括日志和配置机密(使用硬编码密钥加密)。

- CVE-2024-57728,任意文件上传漏洞,通过验证的攻击者(例如,利用从下载配置文件中获取的管理员凭据)可利用该漏洞将任意文件上传到运行 SimpleHelp 服务器的机器上,甚至在打开 “无人值守访问 ”选项的情况下与远程机器交互/访问远程机器。“对于 Linux 服务器,攻击者可利用此漏洞上传 crontab 文件以执行远程命令。对于 Windows 服务器,攻击者可以覆盖 SimpleHelp 使用的可执行文件或库,从而执行远程代码,”研究人员解释说。

- CVE-2024-57726,是一个针对某些管理功能的授权检查缺失导致的漏洞,攻击者可滥用该漏洞将自己的权限提升为管理员,例如,利用CVE-2024-57728接管服务器。

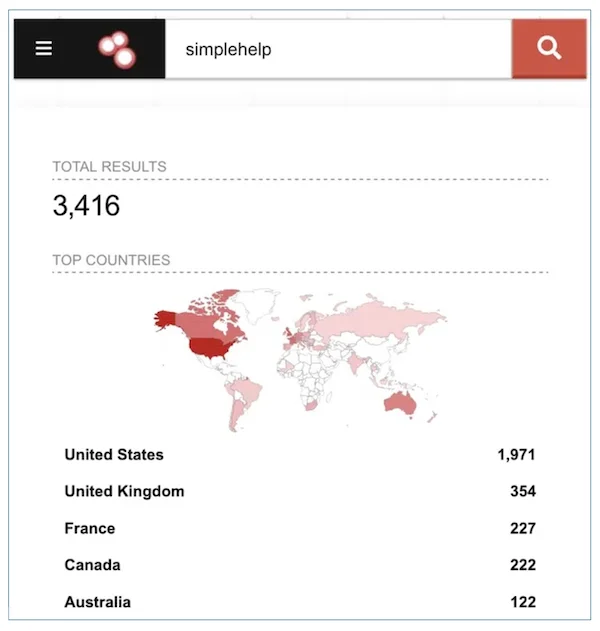

研究人员指出,Shodan 搜索发现了近 3,500 台面向互联网的 SimpleHelp 服务器,但仍有多少服务器未打补丁尚不清楚。

面向互联网的 SimpleHelp 服务器(来源:Horizon3.ai)

更新或打补丁,并更改密码

研究人员暂时没有公布更多技术细节,但他们表示,这些漏洞很容易被逆向和利用,用户应尽快升级到固定版本(5.5.8)或应用补丁到 v5.4.10 或 5.3.9。

开发该软件的公司表示:“虽然我们不知道有任何利用该漏洞的行为,但服务器的配置文件有可能被暴露。”

有鉴于此,他们还建议各组织:

- 更改 SimpleHelp 服务器的管理员密码

- 尽可能更改技术人员账户的密码,以及

- 尽可能限制 SimpleHelp 服务器预计技术人员和管理员登录的 IP 地址。